Volledig aanlyn en internasionaal toeganklike Europese IT-sekuriteitsertifiseringsakademie van Brussel EU, beheer deur die European Information Technologies Certification Institute - 'n standaard in die attestering van digitale vaardighede vir kuberveiligheid.

Die hoofmissie van die EITCA Akademie is om die EU-gebaseerde, internasionaal erkende, formele bevoegdheidsertifiseringstandaard wêreldwyd te versprei, wat maklik aanlyn verkry kan word wat die Europese en globale inligtingsgemeenskap ondersteun en die gaping in digitale vaardighede oorbrug.

Die standaard is gebaseer op die omvattende EITCA/IS Akademie-program, insluitend 12 relevante individuele EITC-sertifikate. Die EITCA Akademie-inskrywingsfooie dek die volle koste van alle ingesluit EITC-programme, en voorsien deelnemers van alle ooreenstemmende EITCA Akademie-samestellende EITC-sertifikate, tesame met 'n relevante EITCA Akademie-sertifikaat. Die program word aanlyn geïmplementeer.Die EITCA/IS Akademie-fooi is € 1100, maar as gevolg van die EITCI-subsidie kan hierdie fooi verminder word teen 80% (dws vanaf € 1100 tot € 220) vir al die deelnemers (ongeag hul land van verblyf en nasionaliteit) ter ondersteuning van die Europese Kommissie Digital Skills and Jobs Coalition.

Die EITCA/IS Akademie-fooi sluit sertifisering, geselekteerde opvoedkundige verwysingsmateriaal en didaktiese konsultasie in.

Hoe dit werkin 3 eenvoudige stappe

(nadat u u EITCA Akademie of 'n geselekteerde reeks EITC-sertifikate uit die volledige EITCA/EITC katalogus gekies het)

SKRYF IN BY EITCA/IS ACADEMY +Leer en oefen

Volg videomateriaal wat aanlyn verwys word om vir eksamens voor te berei. Daar is geen vaste klasse nie, jy studeer volgens jou skedule. Geen tydsbeperkings nie. Kundige aanlyn konsultante.

Word EITCA gesertifiseer

Nadat u voorberei het, neem u volledig aanlyn EITC-eksamens. Nadat u alle EITC-eksamens geslaag het, verwerf u u EITCA Akademiesertifikaat. Onbeperkte heropnames teen geen verdere fooie nie.

Begin jou loopbaan

EITCA/IS Akademie-sertifisering met sy 12 samestellende Europese IT-sertifikate (EITC) sal jou kundigheid in kubersekuriteit formeel getuig. Sertifiseer jou professionele vaardighede.

Leer en oefen aanlyn

Volg videomateriaal wat aanlyn verwys word om vir eksamens voor te berei. Daar is geen vaste klasse nie, jy studeer volgens jou skedule. Geen tydsbeperkings nie. Kundige konsultante ingesluit.

- EITCA Akademie groepe EITC-programme

- Elke EITC-program is ongeveer 15 uur lank

- Elke EITC-program omskryf 'n omvang van die aanlyn EITC-eksamen met onbeperkte hernemings

- Toegang tot die EITCA Akademie-platform met 24/7 kurrikulumverwysings didaktiese materiaal en konsultasies sonder enige tydsbeperkings

- U kry ook toegang tot die vereiste sagteware

Word EITCA gesertifiseer

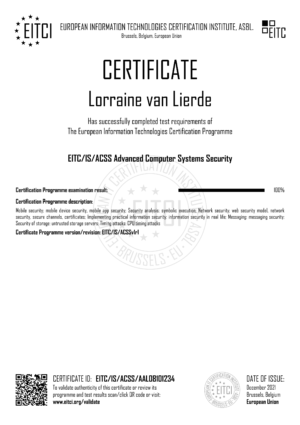

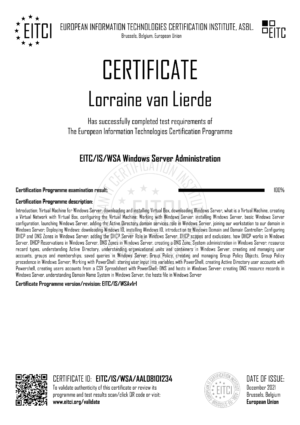

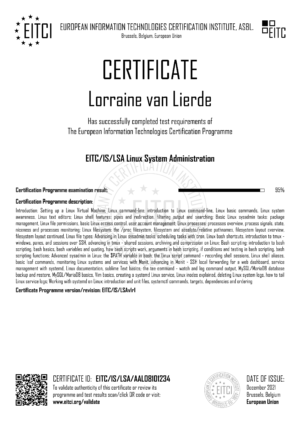

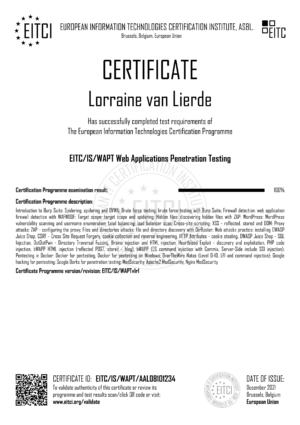

Na die voorbereiding neem u online EITC-eksamens (met onbeperkte hereksamen sonder ekstra koste) en ontvang u EITCA-sertifisering en 12 EITC-sertifikate.

- EITCA/IS IT-sekuriteitsakademie-sertifikaat wat u kundigheid oor kuberveiligheid bevestig

- Gedetailleerde EITCA/IS Diploma aanvulling

- 12 samestellende EITC-sertifikate in IS

- Alle dokumente wat in Brussel uitgereik en bevestig is, is volledig aanlyn

- Alle dokumente word in 'n permanente digitale vorm uitgereik met e-validasiedienste

Begin jou loopbaan

Die EITCA Akademie-sertifikaat met 'n aanvulling en die samestellende EITC-sertifikate getuig van jou kundigheid.

- Sluit dit in en vertoon u CV

- Bied dit aan u kontrakteur of werkgewer voor

- Bewys u professionele vooruitgang

- Toon u aktiwiteit in internasionale onderwys en selfontwikkeling

- Vind u gewenste pos, vind promosie of vind nuwe kontrakte

- Sluit aan by die EITCI Cloud-gemeenskap

EITCA/IS INLIGTINGSVEILIGHEID AKADEMIE

Kriptografie - Netwerksekuriteit - Pentesting

- Professionele Europese kubersekuriteitsertifiseringsprogram wat op afstand aanlyn geïmplementeer is met geselekteerde verwysingsleermateriaal van die hoogste gehalte wat die kurrikulum dek in 'n stap-vir-stap didaktiese proses

- Omvattende program insluitend 12 EITC-sertifiserings (ongeveer 180 uur) met toegang tot sagteware, kundige konsultasies, onbeperkte eksamenherhalings teen geen bykomende fooie nie, wat selfs binne 1 maand voltooi moet word, maar sonder enige tydsbeperkings

- Eksamen- en sertifiseringsprosedures volledig aanlyn geïmplementeer met EITCA IT-sekuriteitsertifikate uitgereik in Brussel in 'n geldige digitale vorm met permanente toegang tot die sertifiseringskurrikulum en aanlyn platforms

- Volledig selfstandige program wat fondamente dek, ook geskik vir beginners (geen behoefte aan vorige ondervinding met kuberveiligheid nie), wat vinnig fokus op praktiese aspekte van IT-sekuriteit om professionele vaardighede in hierdie veld formeel te getuig

Al die onderstaande EITC-sertifiseringsprogramme is ingesluit in die EITCA/IS Information Security Academy

EITCI Instituut

Die EITCA Akademie bestaan uit 'n reeks topikaal verwante EITC-sertifiseringsprogramme, wat afsonderlik voltooi kan word, wat op hul eie ooreenstem met standaarde van professionele IT-vaardighede op industriële vlak. Beide EITCA- en EITC-sertifiserings vorm 'n belangrike bevestiging van die houer se relevante IT-kundigheid en -vaardighede, wat individue wêreldwyd bemagtig deur hul bevoegdhede te sertifiseer en hul loopbane te ondersteun. Die Europese IT-sertifiseringstandaard wat sedert 2008 deur EITCI Institute ontwikkel is, het ten doel om digitale geletterdheid te ondersteun, professionele IT-bevoegdhede in lewenslange leer te versprei en digitale uitsluiting teen te werk deur mense met gestremdhede te ondersteun, sowel as mense met lae sosio-ekonomiese status en die voor- tersiêre skool jeug. Dit is in ooreenstemming met die riglyne van die Digitale Agenda vir Europa-beleid soos uiteengesit in sy pilaar van die bevordering van digitale geletterdheid, vaardighede en insluiting.

-

EITCA/IS INLIGTINGSVEILIGHEID AKADEMIE

-

€ 1,100.00

- EITCA/IS -sertifikaat en 12 EITC -sertifikate

- 180 uur (kan binne 1 maand voltooi wees)

- Leer en eksamens:Aanlyn, volgens u skedule

- Konsultasies:Onbeperk, aanlyn

- Hereksamen van die eksamen:Onbeperk, gratis

- Toegang:Onmiddellik met alle nodige sagtewareproewe

- 80% EITCI-subsidie, geen tydsbeperking om te voltooi nie

- Eenmalige fooi vir die EITCA/IS Academy

- 30 dae volle geld terug waarborg

-

Enkel EITC-sertifikaat

-

€ 110.00

- EITC Sertifikaat gekies

- 15 uur (kan binne twee dae voltooi wees)

- Leer en eksamens:Aanlyn, volgens u skedule

- Konsultasies:Onbeperk, aanlyn

- Hereksamen van die eksamen:Onbeperk, gratis

- Toegang:Onmiddellik met alle nodige sagtewareproewe

- Geen EITCI-subsidie, geen tydsbeperking om af te handel nie

- Eenmalige fooi vir gekose EITC-sertifisering (s)

- 30 dae volle geld terug waarborg

LORENZO

Chloe

PETER

1000 +

100 +

1 000 000+

50 000 000+

50 000 +

STUUR EITCI SUBSIDIEKODE NA U E-POS

EITCI DSJC Subsidiekode doen afstand van 80% van die fooie vir EITCA Akademie-sertifisering binne 'n beperkte aantal plekke. Die subsidiekode is outomaties op u sessie toegepas en u kan voortgaan met u gekose EITCA Akademie-sertifiseringsbestelling. As jy egter verkies om nie die kode te verloor nie en dit te stoor vir latere gebruik (voor die sperdatum), kan jy dit na jou e-posadres stuur. Neem asseblief kennis dat die EITCI DSJC-subsidie slegs geldig is binne sy geskiktheidstydperk, dws tot aan die einde van . Die EITCI DSJC-gesubsidieerde plekke vir EITCA Akademie-sertifiseringsprogramme is van toepassing op alle deelnemers wêreldwyd. Kom meer te wete oor die EITCI DSJC Belofte.